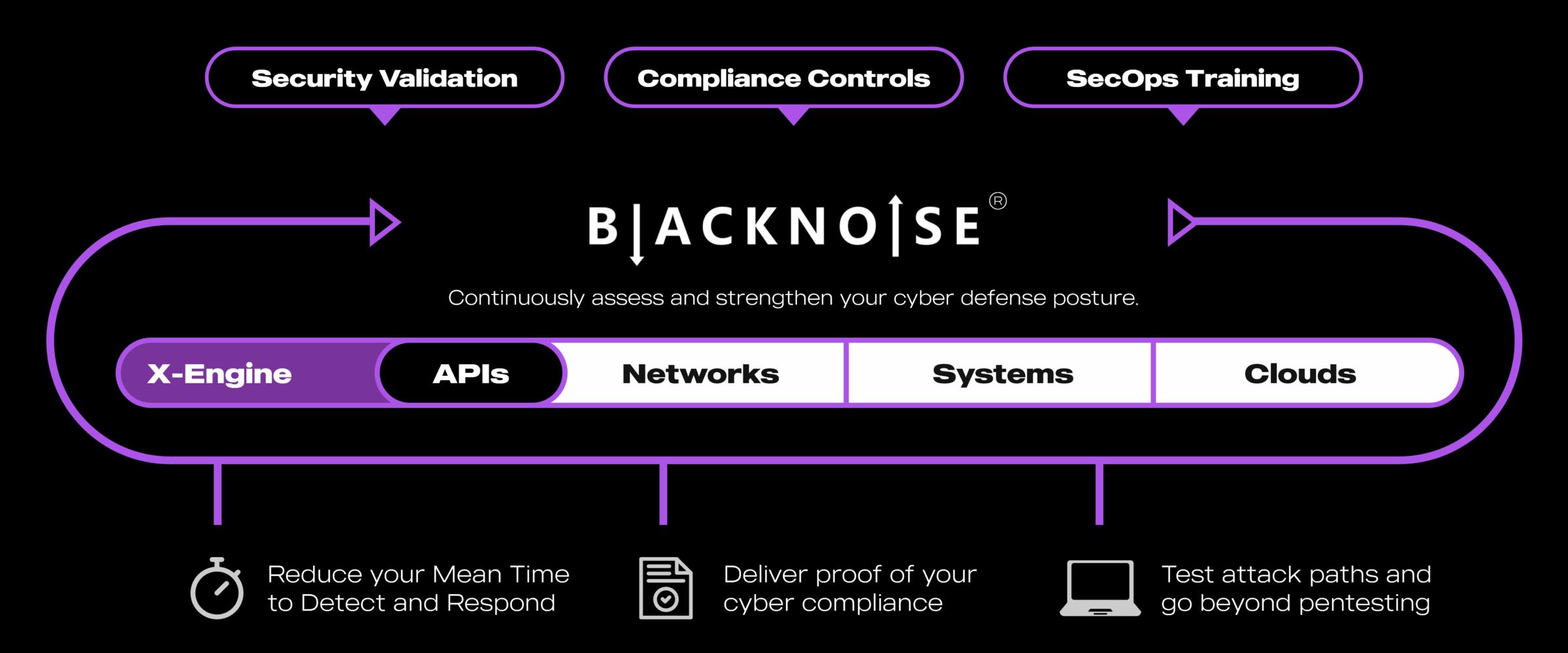

demonstrate the compliance of your operational cyber defense lines.

BlackNoise is Europe’s first platform for validating cyber defense, continuously improving defenses against advanced threats. It provides performance data to enhance detection and response times (MTTD/R) and offers insights for better cyber risk management.